u8,u8国际,u8国际官方网站,u8国际网站,u8国际网址,u8国际链接,u8体育,u8体育官网,u8体育网址,u8注册,u8体育网址,u8官方网站,u8体育APP,u8体育登录,u8体育入口(CVE-2025-1727)。该漏洞影响了广泛使用的列车末端和列车头远程链接协议(又称FRED协议),

该协议由美国铁路协会(AAR)的铁路电子标准委员会(RESC)维护,并被日立铁路STS美国公司、西屋制动(Wabtec)和西门子等主要制造商采用。

研究人员发现,攻击者利用软件定义无线电(SDR)这种相对廉价易得的技术,即可模拟创建恶意的列车头或列车尾数据包。成功利用此漏洞可导致列车被非法刹停,严重扰乱运营甚至引发制动系统故障,对铁路基础设施安全构成显著威胁。

CISA将该漏洞评级为高危(CVSS v3 8.1),攻击复杂度低但潜在影响巨大。为降低风险,CISA强烈建议铁路部门确保相关控制系统设备无法从互联网访问,部署防火墙进行网络隔离,并使用VPN等安全方式进行远程访问。同时,美国铁路协会(AAR)正积极寻求新的设备和协议以替代存在隐患的传统系统。

英国大型零售商Co-operative Group(简称Co-op)今日证实,其650万会员的个人数据在今年4月遭受的大规模网络攻击中被盗。此次攻击曾迫使该公司关闭关键IT系统,导致旗下杂货店出现食品短缺问题。

首席执行官于本周在BBC节目中公开致歉,确认攻击者复制了全部会员数据。尽管财务信息未泄露,但会员的联系方式等敏感信息已被窃取。攻击始于4月22日,黑客通过社会工程手段重置员工密码侵入系统,进而窃取包含所有账户密码哈希的Windows域核心数据库文件(NTDS.dit),此举通常是在为后续的横向渗透铺路。

此次攻击导致DragonForce勒索软件加密了该公司系统。据安全媒体与BBC调查,攻击与黑客组织Scattered Spider相关——该组织亦被指策划了早前玛莎百货(M&S)的同类攻击。DragonForce团伙向BBC提供了被盗数据样本,证实其附属组织参与了Co-op入侵。

攻击者可构造特制的HTML页面,利用此漏洞在浏览器的GPU进程中执行任意代码,并最终逃逸出Chrome的安全沙盒环境。沙盒是Chrome的核心防护机制,旨在将浏览器进程与操作系统隔离,阻止恶意代码扩散到设备其他部分。谷歌目前未透露具体逃逸技术细节,并依据其政策限制漏洞信息发布,以防其他项目中的类似漏洞被利用。

加密货币交易所BigONE于7月16日发布公告,确认其平台遭黑客入侵,价值约2700万美元的各类数字资产被盗。攻击发生于当日凌晨,交易所监测到异常活动后立即展开调查,确认为针对其“热钱包”(用于处理即时交易的在线钱包)的第三方攻击。

BigONE强调,用户私钥及个人数据未受影响,平台将动用储备金全额赔偿用户损失,确保“用户资产不会受到任何重大影响”。目前,该交易所已恢复充值和交易服务,提款及场外交易(OTC)功能预计将尽快重启。安全公司SlowMist正协助追踪被盗资金在区块链上的流向。

初步调查显示,此次攻击可能为供应链攻击(即通过入侵第三方服务渗透目标系统),但具体技术细节尚未披露。

研究机构披露,一款伪装成“Solidity语法工具”的恶意扩展程序在Cursor AI IDE(基于微软VSCode的AI开发环境)中被发现,并导致一名俄罗斯加密货币开发者损失了价值50万美元的数字资产。

研究员在分析受害者硬盘时,发现恶意扩展程序隐藏在“.cursor/extensions”目录下。该扩展表面提供以太坊智能合约的语法高亮功能,实则从远程服务器下载并执行PowerShell脚本。脚本首先检查并安装远程管理工具ScreenConnect,使攻击者获得对电脑的完全控制。随后,攻击者将进一步部署类星体RAT(可远程执行命令的木马)和PureLogs窃取程序(专门盗取浏览器凭证、身份验证Cookie及加密货币钱包的信息窃取木马)。

研究人员指出,该恶意扩展在7月2日被下架前显示下载量达54,000次。攻击者次日又以“solidity”名义发布几乎相同的版本,宣称下载量近200万次。类似的恶意扩展(如“solaibot”、“among-eth”)也出现在微软官方VSCode市场。

研究人员强烈警告开发者:开放软件库已成为恶意软件重灾区。下载工具时务必验证来源真实性,对安装后功能异常的软件包保持高度警惕,并检查其源代码。

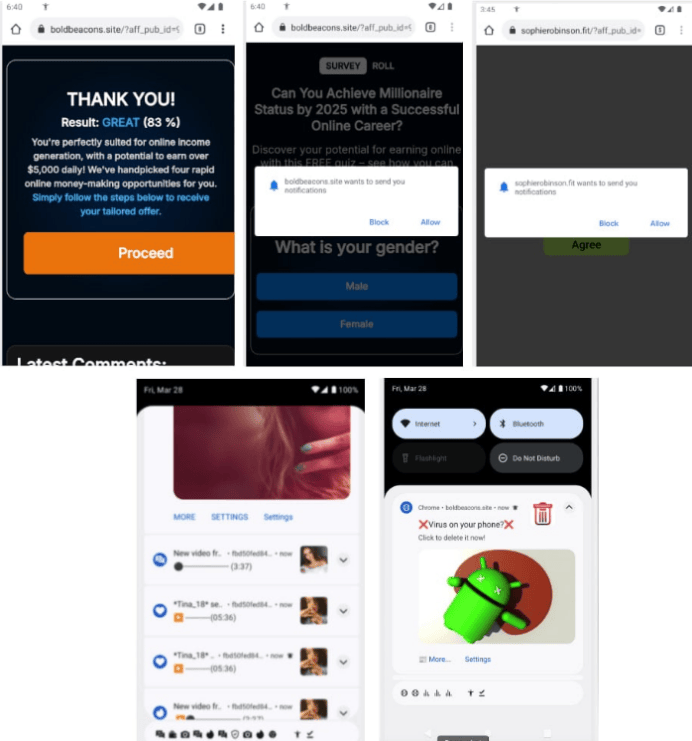

安全研究人员发现Android恶意软件Konfety出现新变种,该变种通过构造格式异常的APK文件(ZIP结构) 并辅以多重混淆手段,成功绕过常规安全分析与检测。Konfety伪装成Google Play上的合法应用名称和品牌,通过第三方应用商店分发。

一旦安装,该恶意软件将隐藏图标与名称,其承诺功能均无效,实际上会将用户重定向至恶意网站、强制推送无关应用安装及虚假浏览器通知,同时利用CaramelAds SDK加载隐蔽广告并窃取设备信息(如已安装应用列表、网络配置)。

为逃避检测,Konfety精心构造其APK文件:一方面设置虚假的“bit 0”通用位标志谎称文件已加密,触发分析工具的错误密码提示以阻碍检查;另一方面将关键文件声明为BZIP压缩格式(0x000C),导致主流分析工具(如APKTool、JADX)因不支持此格式而解析失败。更危险的是,Konfety的APK内含加密的辅助DEX文件,在运行时解密加载并激活AndroidManifest中声明的隐藏服务,为动态植入更高级的恶意模块(如间谍工具)铺平道路。安全专家再次呼吁用户,避免从第三方商店安装APK。

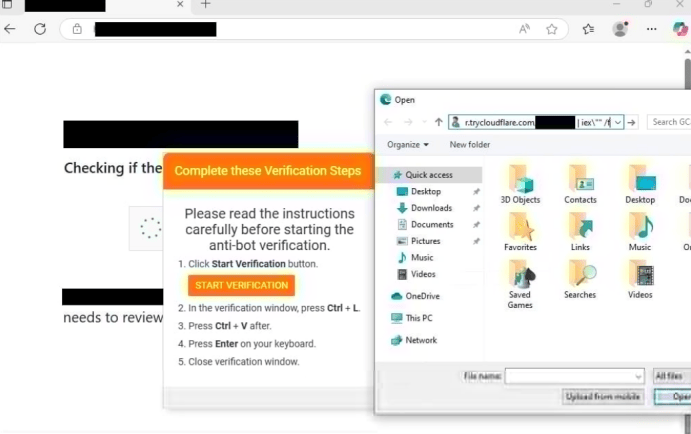

安全研究人员发现,活跃的Interlock勒索软件团伙近期采用了一种名为“FileFix”的新型社会工程攻击技术,用于在受害系统上植入远程访问木马(RAT)。这一手法标志着该团伙自5月以来攻击策略的持续演变。此前,他们主要依赖“ClickFix”技术,通过受感染网站诱导用户完成虚假验证(如CAPTCHA),并将恶意PowerShell命令复制到剪贴板,诱骗用户粘贴到对话框中执行。

FileFix是ClickFix的进化形式,它利用用户对Windows文件资源管理器地址栏的信任,诱骗用户将伪装成虚假文件路径的恶意PowerShell命令粘贴其中。系统会提示用户“打开文件”,实际却导致从“等地址下载并执行一个基于PHP的Interlock RAT变体,整个过程不会触发常规安全警告。

一旦感染成功,该RAT会执行PowerShell命令收集详细的系统和网络信息,以JSON格式回传给攻击者。研究人员还观察到攻击者利用RAT进行Active Directory枚举、备份检查、目录导航以及探测域控制器等活动。

Interlock勒索软件自2024年9月出现以来,已攻击了德克萨斯理工大学、DaVita和Kettering Health等知名机构。其从ClickFix转向更隐蔽的FileFix技术,表明攻击者正快速适应并采用更狡猾的感染方法。

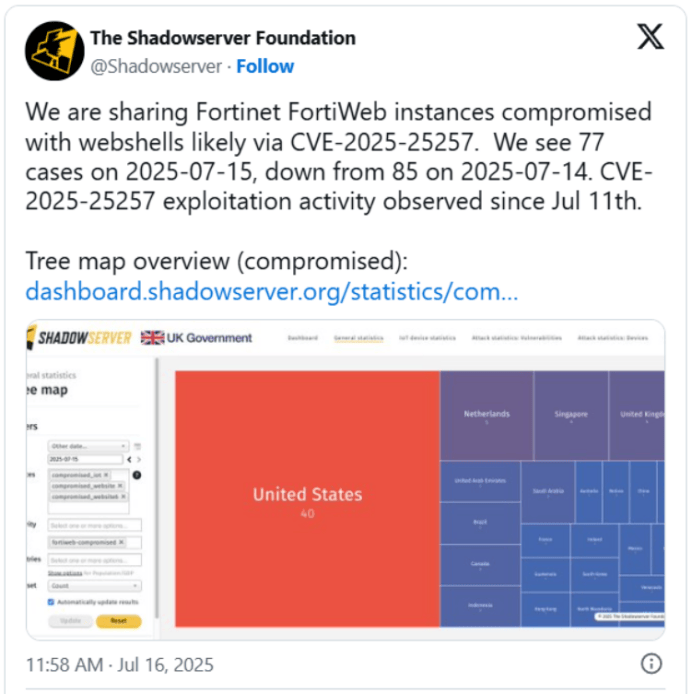

攻击者通过构造特殊的HTTP/HTTPS请求,利用SQL注入(SQLi)漏洞触发RCE。监测显示,7月14日发现85台设备遭入侵,15日发现77台。其中,美国是重灾区(40台),其次为荷兰(5台)、新加坡(4台)和英国(4台)。截至今日仍有223台FortiWeb管理界面暴露于网络。此次攻击确认标志着漏洞已被积极利用,未修补设备面临极高风险。返回搜狐,查看更多